CSA: tutto quello che devi sapere su sicurezza e normativa crypto

Quando parliamo di CSA, un insieme di pratiche, normative e tecniche volte a proteggere gli utenti e le piattaforme nel mondo delle criptovalute. Anche nota come Crypto Security & Assurance, la CSA è fondamentale per chi opera in ambito crypto, dal miner al trader.

Un elemento chiave della regolamentazione criptovalute, il quadro normativo che governa l'uso, la tassazione e le limitazioni delle monete digitali influisce direttamente sulla CSA: le leggi sugli incentivi fiscali, come quelle svedesi che hanno chiuso il mining, cambiano il profilo del rischio e richiedono nuove misure di difesa. Allo stesso modo, le restrizioni in paesi come Russia o Bangladesh spingono gli utenti a trovare soluzioni alternative, aumentando la superficie di attacco.

Minacce concrete: rug pull e tracciamento IP

I rug pull, truffe dove gli sviluppatori abbandonano un progetto DeFi portandosi via i fondi degli investitori rappresentano una delle sfide più evidenti per la CSA. Analizzare casi famosi, come quello di "BabySwap" o "2crazyNFT", mostra come la mancanza di audit e di trasparenza possa devastare gli investitori. La CSA richiede quindi monitoraggio continuo, uso di strumenti di analisi on-chain e verifica dei contratti prima di partecipare.

Il tracciamento IP, la tecnica di individuare la posizione geografica di un utente tramite il suo indirizzo IP è un altro vettore di vulnerabilità. Autorità e exchange usano queste informazioni per monitorare le attività sospette, ma gli stessi utenti le sfruttano per aggirare le restrizioni. Comprendere come funziona il tracciamento permette di adottare VPN, proxy o soluzioni di mixnet per preservare l'anonimato, una pratica essenziale nella CSA.

Le piattaforme di scambio P2P, ad esempio in Bangladesh, mostrano come le normative locali costringano i trader a scegliere canali più sicuri ma anche più complessi. L'analisi delle metodologie P2P evidenzia l'importanza di verificare l'identità dei controparti, usare escrow e limitare i volumi di transazione per ridurre i rischi di frode.

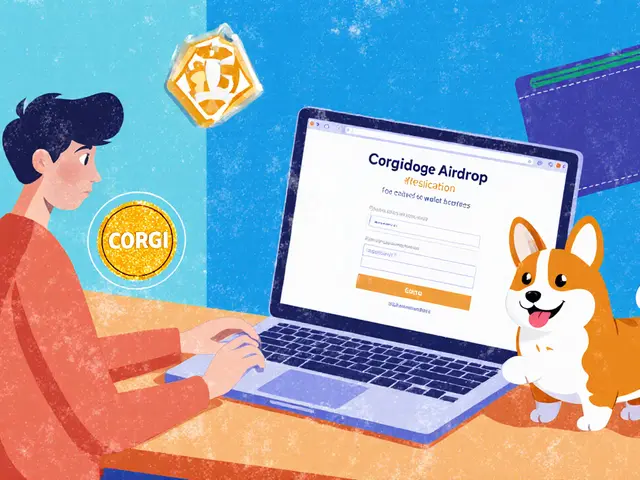

Un altro aspetto della CSA è la gestione delle airdrop. Progetti come "DOGECOLA" o "Zenith Coin" lanciano token gratuiti per attirare utenti, ma spesso nascondono truffe. La CSA consiglia di controllare la legittimità del progetto, valutare la tokenomics e monitorare i canali ufficiali prima di fornire chiavi private o wallet.

Nel mondo Web3, i benefici (proprietà digitale, governanza decentralizzata) sono enormi, ma la CSA indica anche le proprie sfide: smart contract non testati, dipendenza da fornitori di dati off-chain e vulnerabilità di layer-2. Chi vuole sfruttare le opportunità deve conoscere gli standard di sicurezza, come le audit di sicurezza open-source, e adottare wallet hardware per proteggere le chiavi.

Le banche nazionali, da Cambogia a Egitto, stanno integrando sistemi di monitoraggio per adeguarsi alle normative sulla crypto. Questo processo rende la CSA ancora più dinamica: le imprese devono adeguare le proprie politiche di compliance e adottare soluzioni DLT aziendali per garantire trasparenza e auditabilità.

Insomma, la CSA è un ecosistema in continua evoluzione dove regolamentazione, rischi tecnici e pratiche di difesa si intrecciano. Nella sezione qui sotto troverai approfondimenti su mining, P2P, rug pull, tracciamento IP, airdrop e molto altro: tutti gli articoli che ti aiuteranno a mettere in pratica le migliori strategie di sicurezza e a navigare il panorama normativo con fiducia.

Guida completa alle licenze per exchange di criptovalute in Canada

Categorie

MESSAGGI RECENTI

POLO Airdrop PolkaPlay.io di NftyPlay: Tutti i Dettagli Aggiornati al 2025

Scopri la verità sull'airdrop di POLO di NftyPlay: nessun token è mai stato distribuito, nessun gioco esiste e tutti i siti che promettono POLO gratis sono truffe. Aggiornato al 2025.

Guida completa alle licenze per exchange di criptovalute in Canada

Scopri passo passo come ottenere la licenza per exchange di criptovalute in Canada, costi, tempi, requisiti FINTRAC e CSA, e consigli pratici.

MerlinSwap recensione: Analisi dettagliata dello scambio crypto Bitcoin‑Layer‑2

Scopri tutto su MerlinSwap: struttura, tecnologia DL‑AMM, confronto con Uniswap e consigli pratici per usare il DEX Bitcoin‑layer‑2.

Dettagli Airdrop CORGI di Corgidoge: Come Partecipare e Guadagnare

Scopri tutti i dettagli dell’airdrop CORGI di Corgidoge: come registrarsi, i premi referral a quattro livelli, l’offerta su CoinMarketCap e i rischi da valutare.

Banche egiziane e monitoraggio delle transazioni crypto: obblighi, sfide e prospettive

Scopri come le banche egiziane devono monitorare le transazioni crypto, quali tecnologie usano, le sfide operative e il futuro della normativa in Egitto.